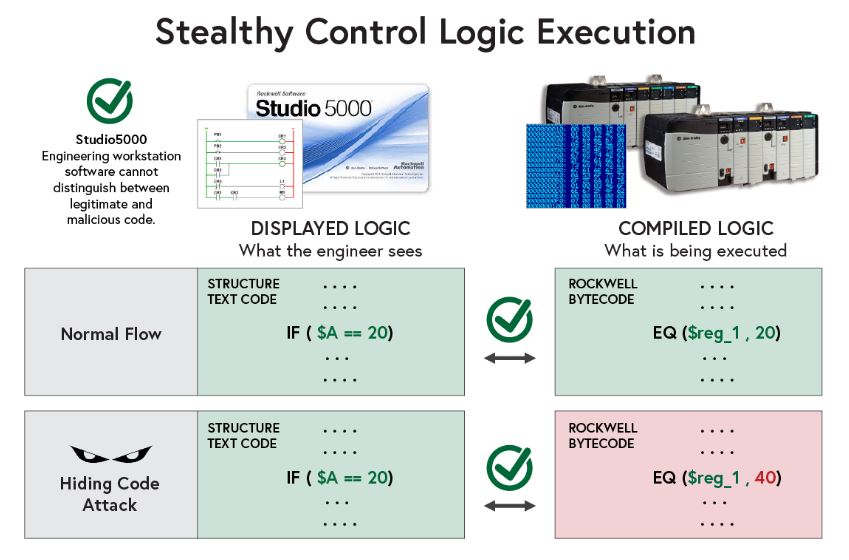

תוקפי סייבר יכולים לנצל את החולשות (ציון CVSS מקסימלי של 10.0) לשינוי הלוגיקה של תהליכים קריטיים מרחוק, בעוד שלמהנדסים במתקן נראה שהכול תקין – כפי שאירע באירועי Stuxnet

חוקרי Team82 של חברת הסייבר קלארוטי (Claroty) מתל אביב, חשפו בשיתוף עם חברת רוקוול אוטומציה (Rockwell Automation), שתי חולשות אבטחה חמורות במספר גרסאות של בקרי PLC ושל תוכנה לניהול תחנות עבודה הנדסיות, במערכות הבקרה התעשייתיות של רוקוול אוטומציה אשר נמצאות בשימוש נרחב בתעשייה.

שתי החולשות החמורות – אחת מהן זכתה לציון CVSS המקסימלי 10.0 והשנייה לציון 7.7 – אותרו על ידי חוקרי Team82 של קלארוטי בשעה שחיפשו חולשות מתוחכמות מהסוג של Stuxnet בפלטפורמת הבקרים הלוגיים של רוקוול. החולשות החדשות שנחשפו עלולות לאפשר לתוקפי סייבר להריץ קוד זדוני על הבקר, וכך לשנות את הלוגיקה של הבקרים ולשבש תהליכים קריטיים, וכל זאת מבלי שהמהנדסים העובדים על הפלטפורמה יוכלו לדעת על כך.

לדברי שרון בריזינוב, ראש צוות מחקר ב-Team82, קבוצת מחקרי הסייבר של קלארוטי: "תוקף סייבר המצליח להשיג יכולת לשנות את הלוגיקה של בקרי PLC יכול לגרום נזק ממשי, פיזי ממש, למפעלי ייצור ומתקני תשתית קריטית. הוא יכול לפגוע בפעילותן התקינה של קווי ייצור ושל התקנים רובוטיים, או חמור מכך, כפי שראינו במקרה של Stuxnet, לפגוע בצנטריפוגות להעשרת אורניום בלב מתקן גרעיני".

קלארוטי דיווחה על חולשות האבטחה החמורות לחברת רוקוול אוטומציה, אשר הגיבה במהירות ראויה לציון. החברה חשפה באופן מידי את חולשות האבטחה החדשות ללקוחותיה, ואף פיתחה כלי ייעודי ומתוחכם לזיהוי הבדלים בקוד בינארי וטקסטואלי, המאפשר ללקוחותיה לזהות ניסיונות עוינים להרצת קוד נסתר במערכות הבקרה שלהם. בנוסף, רוקוול אוטומציה פנתה ללקוחות במזכר מיוחד המפרט כיצד עליהם לפעול בהקדם, לצמצום הסיכון הנשקף מחולשות האבטחה החדשות שחשפו חוקרי Team82 של קלארוטי.