תוקפי סייבר עלולים לנצל את החולשות החמורות (ציון CVSS מקסימלי של 10.0) כדי לשבש תהליכים קריטיים ואף להפעיל מרחוק קוד זדוני * בקרים אלה נפוצים מאוד בתעשייה

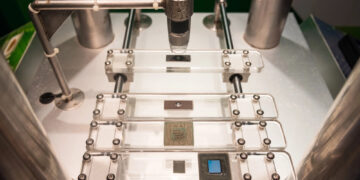

חוקרי Team82 של חברת הסייבר התעשייתי קלארוטי (Claroty) מתל אביב, חשפו שלוש חולשות אבטחה חמורות במערכת הבקרה התעשייתית של תאגיד Honeywell האמריקאי, מסוג Experion PKS (Process Knowledge System).

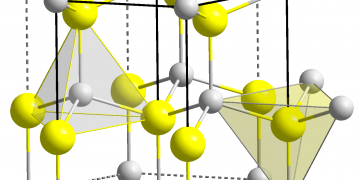

החולשות החמורות – אשר זכו לציון CVSS המקסימלי 10.0 – עלולות לאפשר לתוקף לשנות ספריית רכיבי בקרה (CCL) ולטעון אותה לבקר באופן שיגרום לו להריץ קוד זדוני. תוקף יכול גם לנצל את החולשות כדי להריץ קוד מקור במערכת, לשנות ערכי תהליך או לשבש תהליכים קריטיים, וכן לבצע התקפות מניעת שירות (DoS). החולשות משפיעות על כל הבקרים והסימולטורים מסדרות C200, C200E, C300 ו-ACE של Honeywell.

את המחקר לחשיפת החולשות הוביל חוקר האבטחה רעי הניגמן יחד עם נדב ארז, מנהל החדשנות ב-Team82, קבוצת מחקרי הסייבר של קלארוטי. לדבריהם, ספריית רכיבי בקרה (CCL) היא ספריה הנטענת לבקר כדי לבצע פונקציות ספציפיות. "אפשר לחשוב על ספריות CCL כהרחבות המאפשרות למפתחים להשתמש ביכולות ספציפיות בעזרת פונקציות חיצוניות שאינן נתמכות על ידי הספרייה הרגילה. בעת עיבוד קבצי CCL לא מתבצע אימות אבטחה, כגון בדיקת חתימות או בדיקה של שמות הספריות. כתוצאה מכך, תוקף יכול לתקוף את הבקרים ולהעלות אליהם קבצים זדוניים".

יתרה מכך, במהלך המחקר מצאו חוקרי האבטחה כי במקרים מסוימים קבצי CCL שנשלחים למכשירי קצה מתחילים לרוץ באופן מידי, מבלי שבוצעה שום בדיקת אבטחה. הפרוטוקול לא דורש שום אימות שיוכל למנוע ממשתמשים בלתי מורשים לבצע פעולות הורדה. כתוצאה מכך, כל תוקף יכול להשתמש בפונקציונליות ההורדה של הספרייה כדי להריץ מרחוק קוד ללא אימות.

קלארוטי דיווחה ל- Honeywell על חולשות האבטחה החמורות, וזו הגיבה במהירות ראויה לציון עם מספר עדכונים וטלאי אבטחה (patch) הזמינים לכל הגרסאות הרלוונטיות של Experion PKS. החברה הוסיפה חתימה קריפטוגרפית לספריות רכיבי בקרה (CCL) ופיתחה עדכוני תוכנה לשרתים ותיקונים מתבקשים עבור קושחת הבקר. בנוסף, Honeywell פנתה ללקוחותיה במזכר מיוחד המפרט כיצד עליהם לפעול לצמצום הסיכון הנשקף מחולשות האבטחה החדשות.